在數字化浪潮席卷全球的今天,計算機網絡已成為社會運轉、經濟發展與國家安全的核心基礎設施。隨之而來的網絡安全威脅也日益復雜嚴峻,從數據泄露、勒索軟件到高級持續性威脅(APT),無不警示著我們:沒有網絡安全,就沒有真正的信息化。因此,將嚴謹的網絡安全理念深度融入計算機網絡系統工程服務的全生命周期,不僅是技術需求,更是戰略必需。

一、 計算機網絡系統工程服務的核心內涵

計算機網絡系統工程服務,遠不止于硬件鋪設與軟件安裝。它是一個涵蓋規劃、設計、實施、運維與優化的綜合性、系統性工程。其核心目標在于構建一個高性能、高可靠、可擴展且易于管理的網絡環境,以支撐各類業務與應用。傳統上,工程服務側重于連通性、帶寬、延遲等性能指標,但在當前語境下,安全性已從“附加選項”升級為“基礎前提”。

一個完整的系統工程項目通常包括:

- 需求分析與規劃:深入了解業務目標、用戶規模、應用類型及增長預期。

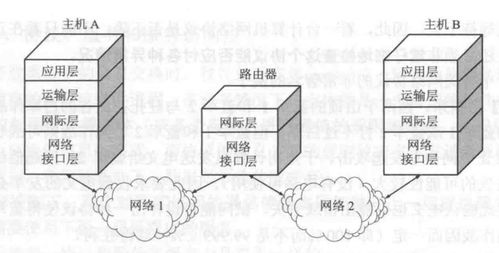

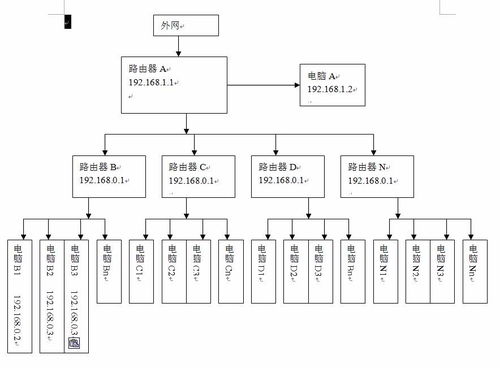

- 網絡架構設計:設計拓撲結構,選擇核心、匯聚、接入分層模型,確定路由與交換策略。

- 設備選型與部署:根據設計選擇交換機、路由器、防火墻、無線控制器等設備,并進行物理安裝與邏輯配置。

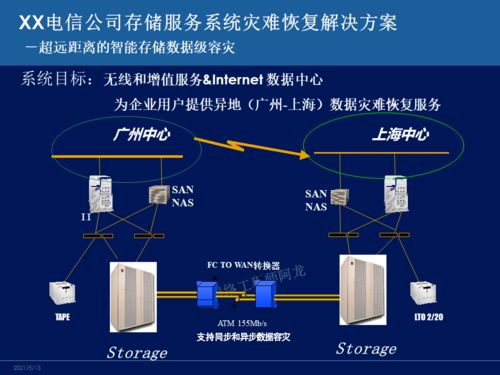

- 系統集成與測試:將網絡設備、服務器、存儲、安全設備等進行集成,并進行全面功能與性能測試。

- 運維管理與優化:提供持續的監控、維護、故障排除和性能調優服務。

二、 網絡安全:系統工程中不可分割的維度

網絡安全必須作為上述每一個階段的“基因”,而非事后補救的“補丁”。這要求網絡安全思維前置,實現“同步規劃、同步建設、同步運行”。

- 規劃與設計階段的安全考量:

- 安全分區與隔離:根據業務敏感性和信任等級,劃分不同的安全域(如辦公網、生產網、DMZ區),并通過防火墻、VLAN、ACL等技術實施嚴格隔離與訪問控制。

- 最小權限原則:在設計訪問策略時,確保用戶和設備僅擁有完成其任務所必需的最小權限。

- 冗余與可靠性設計:考慮關鍵安全設備(如下一代防火墻、入侵防御系統IPS)的硬件冗余與鏈路冗余,確保安全防護本身不成為單點故障。

- 實施與部署階段的安全實踐:

- 安全基線配置:對所有網絡設備(交換機、路由器)和服務器實施統一的安全加固配置,如關閉不必要的服務、使用強密碼、啟用登錄審計等。

- 安全設備集成:將防火墻、IPS/IDS(入侵檢測系統)、WAF(Web應用防火墻)、VPN網關、終端安全等產品有機集成到網絡中,形成協同防御體系。

- 加密通信:對管理流量(如SSH、HTTPS)和敏感業務數據實施端到端或鏈路加密。

- 運維與管理階段的持續防護:

- 統一安全監控(SOC):建立安全運營中心,集中收集和分析網絡設備、安全設備、主機的日志,實現威脅的可視化與實時告警。

- 漏洞生命周期管理:定期進行漏洞掃描與評估,及時應用安全補丁和更新策略。

- 威脅檢測與響應:利用網絡流量分析(NTA)、沙箱等技術,檢測高級威脅;建立安全事件應急響應預案,快速遏制和消除威脅影響。

- 安全意識培訓:針對系統管理員和終端用戶進行定期安全培訓,人是安全鏈條中最重要也最脆弱的一環。

三、 面向未來的融合趨勢:主動、智能與云化

隨著零信任網絡、人工智能、軟件定義網絡(SDN)和云計算的普及,計算機網絡安全與系統工程服務的融合正邁向新階段。

- 零信任架構:摒棄傳統的“內網即可信”模型,堅持“從不信任,始終驗證”,基于身份、設備、環境等多因素進行動態訪問控制,這需要從網絡設計之初就重構訪問流程。

- AI驅動的安全運維:利用機器學習和人工智能分析海量數據,自動識別異常模式,預測潛在攻擊,提升威脅發現和響應的速度與精度。

- 安全能力的云化與服務化:越來越多的安全能力(如防火墻、威脅檢測)可以以SaaS形式提供,與本地網絡深度融合,實現更靈活、更經濟的按需防護。

###

計算機網絡安全與系統工程服務,如同硬幣的兩面,已深度融合為一個有機整體。構建一個健壯的計算機網絡,本質上就是構建一個內生安全、主動免疫的系統。對于企業和組織而言,選擇或提供專業的網絡系統工程服務時,必須將安全能力作為核心評價標準。唯有通過系統性的規劃、專業化的實施與智能化的運營,方能在瞬息萬變的威脅 landscape 中,筑牢數字世界的基石,保障業務的連續性與數據資產的安全,從而在數字化轉型的征途上行穩致遠。